반응형

SMALL

암호화

- Encryption

- 평문을 암호문으로 만드는 과정

복호화

- Decryption

- 암호문을 평문으로 복원하는 과정

보안 강도

- 암호화 알고리즘이나 암호시스템의 "암호키를 찾아내는데 걸리는 작업량", 또는 해시 함수의 "취약성을 찾아내는데 소요되는 작업량"을 수치화한 것

- 40, 80, 112, 128, 256 등 비트로 정의

해시 함수

- 임의의 길이의 정보를 입력 받아서 "고정된 길이의 암호문(해시 값)"을 만듦

- 해시 함수를 이용하면 비밀번호를 암호문으로 생성할 수 있음.

- 단, 원래의 비밀번호를 알아낼 수는 없음!

- 메시지 인증 해시 함수는 "메시지의 위조, 변조 확인"에 사용

암호화의 목적

- 기밀성 :: Confidentiality, 허가된 사람 이외에는 그 내용을 알아볼 수 없음.

- 무결성 :: Integrity, 외부의 요인으로 인해 데이터가 파손, 변조되지 않음

- 가용성 :: Availability, 인가된 사용자에게만 허용

- 인증 :: Authentication, 상대방이 실제로 맞는지를 확인 (ID, PWD)

- 부인방지 :: Non-repudiation, 보낸 사람이 실제로 데이터를 보냈다는 것을 증명(서명)

암호화 방식의 종류

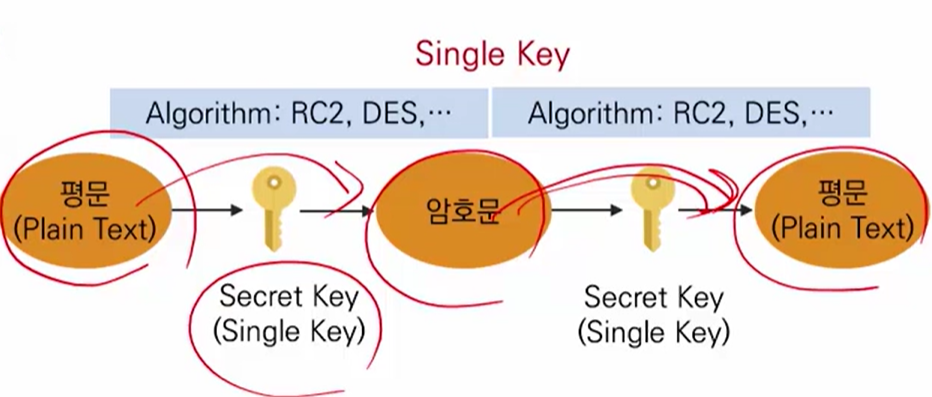

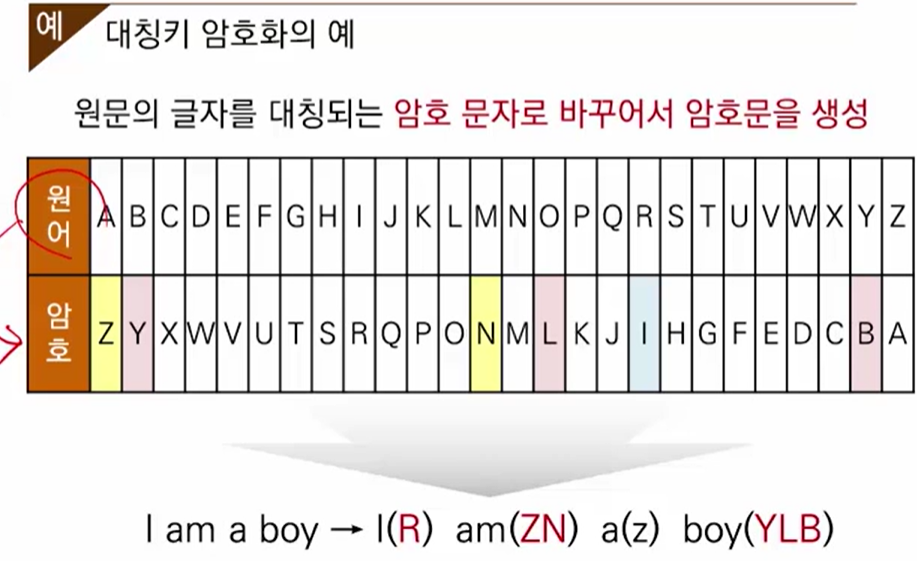

1. 대칭키(=싱글키) 방식

- 암호를 시키는키와 푸는 키가 같음.

- 장점 :: 암호화 연산속도가 빠름, 간단한 회로

- 단점 :: 비밀키 전달 과정에서 유출 가능성 발생, 사용자 수가 늘어나면 키 관리가 복잡

- 블록 암호화 / 스트림 암호화

1-1 블록 암호화

- 한번에 하나씩 데이터 블록을 암호화

- 크기가 고정된 블록 단위로 암호화

ex) DES, AES, SEED, HIGHT, ARIA 등

1-2 스트림 암호화

- 이진화 된 평문스트림과 이진키스트림 수열의 XOR 연산으로 암호문을 생성

- 난수를 사용한 비밀키 길이를 평문의 길이와 같게 함.

- 비트, 바이트, 단어들을 순차적으로 암호화

ex) RC4 암호화

2. 비대칭키 방식

- 암호를 시키는키와 푸는 키가 다름

- 반드시 두 개가 수학적인 쌍을 이루어야 함

- RSA(소인수분해 기반), ECC(이산대수 기반)

- 보안성이 우수(키를 전달하지 않음), 키 교환/인증/전자서명 등에 활용

- 암호화 및 복호화 연산속도가 느림 / 회로가 복잡함

네트워크 공격 유형의 종류

- 서비스 거부(Dos) 공격

- 네트워크 스캐닝

- 스푸핑, 스니핑

- APT (Advanced Persistent Threat) 공격

1. 서비스 거부 (Dos) 공격

- 한 사용자가 서버 시스템에 수 많은 접속을 시도하여 마비시키고 다른 사용자가 서버 시스템의 자원을 사용할 수 없도록 하는 것

- 다른 사용자가 서비스를 받지 못하게 하여 피해를 줌

- 좀비 컴퓨터를 통하여 주로 웹 서버에 대한 공격을 진행함

- DDoS(분산서비스 공격)의 유형

- - UDP Flooding

- - SYN flooding

- - HTTP GET flooding(서비스 마비 공격)

- 대응 방안 : IPS에서 해당 IP 차단

2. 네트워크 스캐닝

- 공격 대상의 네트워크 상태, 네트워크에 접속된 서버 상태, 서비스 내역, 활성화 상태 등을 확인

- PING을 활용한 Scan, TCP Open Scan, Stealth Scan

- 대응 방안

- 네트워크 장비에서 ACL을 이용한 필터링

- 불필요하게 오픈 된 포트의 차단

- IPS, IDS와 연계하여 해당 IP를 차단

3. 스푸핑

- 네트워크에서 자기의 식별정보를 속여서 다른 시스템을 공격하는 행위

- 종류 : ARP 스푸핑, IP 스푸핑, DNS 스푸핑 등

- 대응방안 : 스푸핑 차단 솔루션을 적용

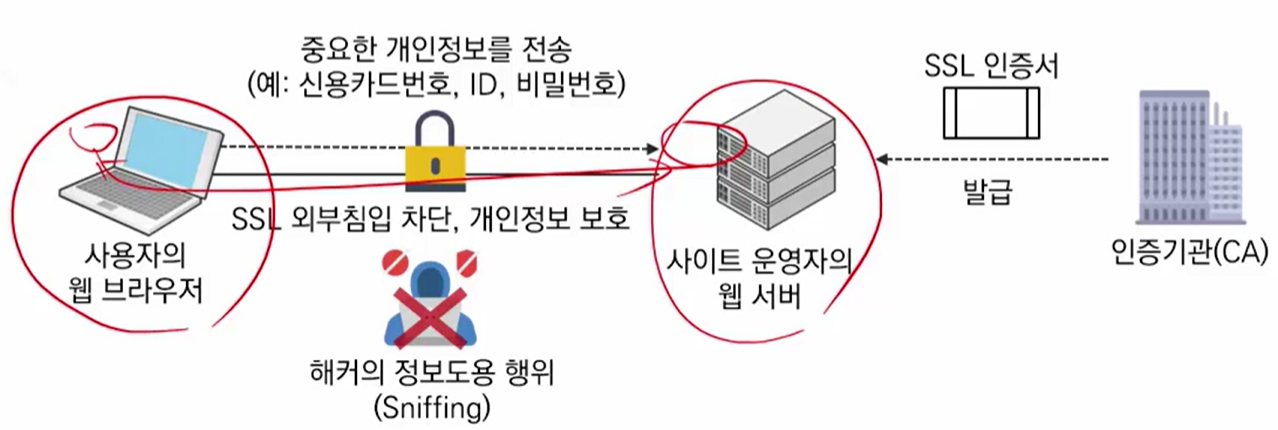

4. 스니핑

- 네트워크에서 지나가는 패킷을 몰래 엿보는 행위(도청)

- 대응 방안 : 정보의 암호화

5. APT (Advanced Persistent Threat) 공격

- 특정 대상 서버에 대해 지능적/지속적으로 하는 공격

- 기존 악성코드, 데이터 은닉 등 다양한 공격 기법을 복합적으로 사용

- 기존 보안체계를 우회할 수 잇는 방향으로 공격

- 조직 구성원인 개인을 공격

- 은밀하게 내부 시스템으로 침투하여 공격

- 대응방안 : 트래픽 분석으로 악성코드의 유입경로를 추적하고 차단하여 감염 방지

네트워크 보안 기술의 종류

- 가상 사설 네트워크(VPN)

- 가상 구내 보안 네트워크(VLAN)

- 방화벽 시스템

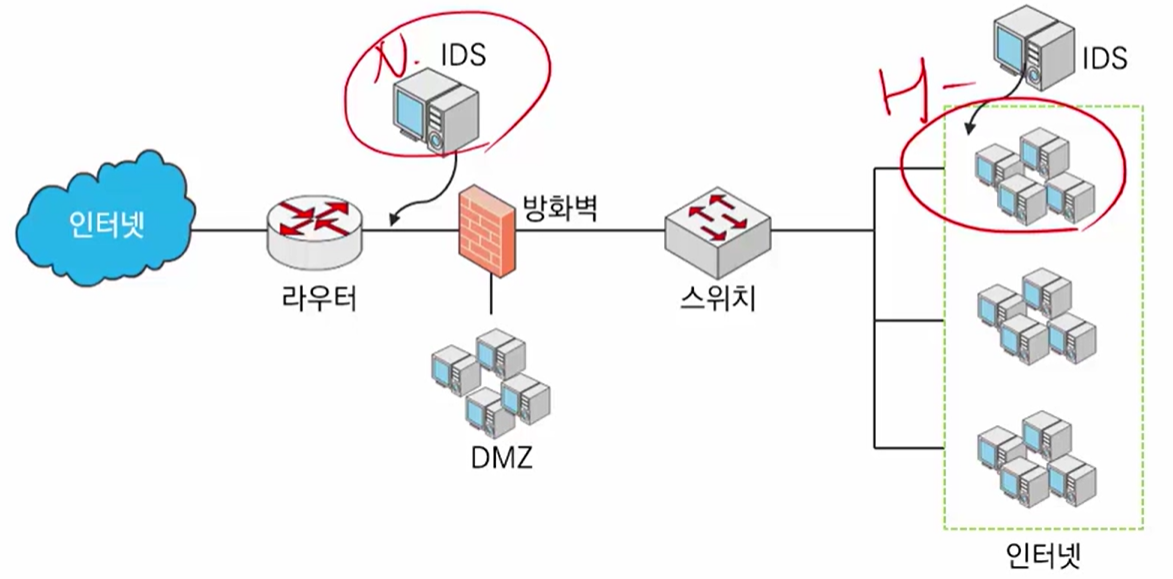

- 침입탐지 시스템(IDS)

1. 가상 사설 네트워크(VPN)

- 터널링과 암호화 기법을 사용

- 공중 네트워크 자원을 활용하여 원격의 본사와 지사간 보안이 유지되는 사설 네트워크

ex) SSL-VPN

2. 가상 구내 보안 네트워크(VLAN)

- 하나의 LAN을 가상적으로 여러 개의 서브 넷으로 나눈 네트워크

- 대역폭향상 / 보안기능강화 / 물리적 제약 해소

3. 방화벽 시스템(Firewall System)

- 접근제어 / 로깅과 감사추적 (기록으로 남김)

- 인증 / 주소변환 / 데이터의 암호화

4. 침입탐지 시스템(IDS)

- 데이터 수집 / 데이터 가공 및 축약 / 침입분석 및 탐지 / 보고 및 대응

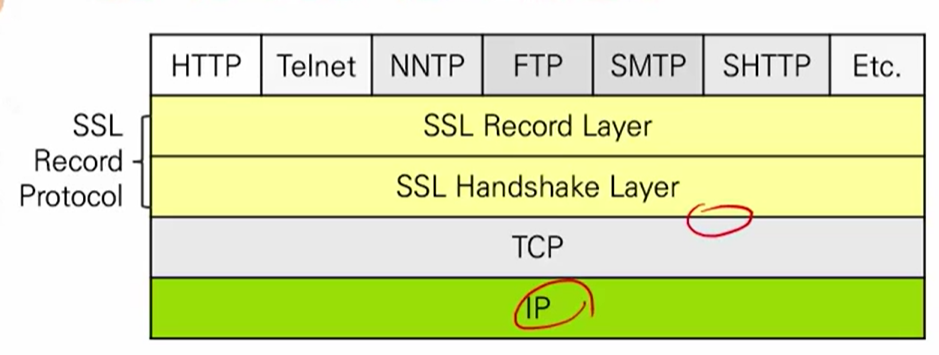

SSL 암호화 프로토콜

- SSL (Secure Socket Layer)로 전송계층과 응용 계층 사이에 존재!

ex) https : 443/tcp

ex) s/smtp : 465/tcp

ex) s/news : 563/tcp

SSL 암호화 전송 기능

- TCP/IP 네트워크에서 클라이언트와 서버 간의 암호화를 통한 "보안 통로를 제공"

PGP 암호화

- 메시지를 대칭키(IDEA)로 암호화하여 전송

- 대칭 비밀키의 공개 키(RSA)로 암호화하여 전송

- 해시 함수(MD5) 알고리즘을 사용

SSH 암호화

- 기존의 원격접속 프로토콜인 Telnet의 보안 취약점을 개선

- 클라이언트와 서버의 양방향 인증 (암호화, 인증)

반응형

LIST

'기초 물방울 > 네트워크' 카테고리의 다른 글

| VMware 네트워크 연결에 관한 정리 (0) | 2022.08.09 |

|---|---|

| RFID, NFC, VoIP, 스마트 그리드 네트워크(수업) #13 (0) | 2022.07.03 |

| VPN, VLAN, VTP, Trunk (수업) #11 (0) | 2022.07.03 |

| IPsec, SSL, SSH, 네트워크보안장비(수업) #10 (0) | 2022.07.03 |

| SLIP, HDLC, PPP, 무선인터넷 (수업) #9 (0) | 2022.07.02 |