반응형

SMALL

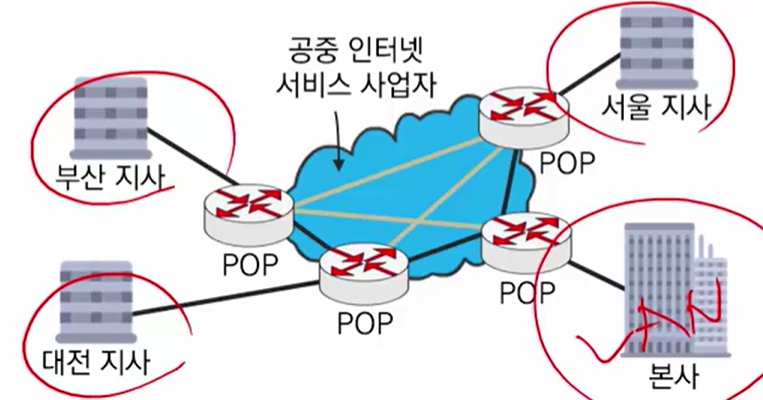

VPN (Virtual Private Network)

- 글로벌 환경에서 기업이나 기관의 본사와 멀리 떨어져 있는 지사를 통신 서비스 제공사업자(ISP)의 공중 인터넷 네트워크 자원을 활용하여 상호 연결한 가상의 사설 네트워크

- 물리적으로 사설 네트워크를 구축한 것이 아니라, "공중 인터넷 네트워크 자원을 활용하여 구축한 가상의 사설 네트워크"

- 인터넷과 같은 공중 네트워크를 활용하여 "마치 전용회선을 사용하여 사설 네트워크를 구축한 것과 같은 정보보안 효과" 를 가지는 네트워크

- "암호화 기술을 적용"하여 중간에 거치게 되는 공중 네트워크 구간에서 보안

- ATM 네트워크에서 가상회선인 VP와 VC를 이용하여 MPLS VPN을 제공

- TCP/IP 네트워크에서 IP에 보안 기능을 추가하여 IPsec VPN을 제공

사설 네트워크 구축 방법 - 전용회선의 이용

- 기업의 본사와 지사 간을 공중기간 통신사업자의 전용선을 임대하여 구축

- 본사와 지사의 거리가 멀거나, 다수의 지점의 경우 (전용회선의 회선 임대비용이 매우 비쌈)

사설 네트워크 구축 방법2 - VPN의 이용

- 공중 인터넷 네트워크 자원을 활용하여 구축

- "인터넷 접속이 가능"하면 어디서나 구축 가능

- 공중 네트워크 제공사업자의 장비를 활용하여 "회선비용이 상대적으로 저렴"

- 관리 비용의 감소 (KT, SKT 이런곳들이 관리해주기 때문에 = 해당 ISP가 직접 관리)

- 다양한 VPN 형태로 구축 가능 (IPSec VPN, MPLS VPN 등 사용자 요구에 맞춤)

- VPN 구축의 용이성 ( ISP의 POP로 접속 가능할 경우)

VPN 기능

- 근거리 통신망(LAN)과 같이 사설 네트워크 서비스를 제공하면서 공중 네트워크를 경유하여 네트워크 접속기능을 제공하는 기술

- 인터넷을 통해 전달되는 데이터의 보안을 보장하기 위해서 "데이터 근원 인증, 액세스 제어, 데이터 기밀성, 무결성"을 제공

- 송수신 시스템 간의 "터널링, 인증, 암호화 기술"이 필수적으로 요구됨

- 라우터나 방화벽에서 제공하는 일부 보안 기술도 병행하여 VPN을 구성

VPN의 핵심 기술 3가지

1. 터널링 기술

- 송신자와 수신자 사이의 경로에 대하여 송신측에서 암호화하여 전송

- 수신측에서 복호화하여 네트워크 구간을 "안전한 가상의 파이프를 구성"하는 것

2. 인증 기술

- 데이터 인증 : 데이터의 변조 여부를 증명

- 사용자 인증 : 사용자의 액세스 권한을 검증

3. IP 보안 (암호화)

- IP 패킷에 보안을 적용

- IPv4 : 옵션

- IPv6 : 디폴트 - IP 계층에서 보안을 하기 때문에 응용계층과는 독립적인 장점을 지님

- IP 보안을 위해 필드 추가

- AH (Authentication Header)

- ESP (Encapsulation Security Payload) - 전송모드와 터널모드

- IP 패킷 전송의 보안 기능

VPN의 종류

1. 2계층 VPN

- ATM이나 프레임 릴레이 같은 연결 지향형 데이터 링크계층 프로토콜의 논리적인 연결을 설정하는 방법으로 구축

2. 3계층 VPN

- IP 패킷의 암호화를 통한 구축

- 3계층 공유 네트워크를 기반으로 음성, 비디오, 데이터를 전달할 수 있는 기능을 제공

- 보안이나 액세스 기준 또한 사설 네트워크와 동일하게 적용

- 상위 계층에서 요구하는 QoS를 가상 회선으로 매핑

3. VPN의 구성형태에 따른 종류

3-1 인트라넷 VPN

- 기업 내 전용 네트워크를 표준화하여 서버를 기반으로 공유하는 사내 네트워크를 지칭

- TCP/IP를 기반

3-2 엑스트라넷 VPN

- 자사와 밀접한 관계가 있는 협력 업체들에게 인트라넷을 이용할 수 있도록 인트라넷을 확장한 개념

- RAS와 게이트웨이를 별도로 구축하여 운용 및 관리해야 하는 불편함을 해결하기 위해 등장.

- 자사와 고객, 협력 업체 모두를 VPN으로 구성!

3-3 원격 액세스 VPN

- VPN 이전 재택 근무자나 이동 근무자는 자사에 구축되어 있는 "원격 액세스 서버(RAS)에 전화를 걸어 인증 -> 사내 네트워크에 접속"

- 언제 어디서 접속할지 모르기 때문에 "철저한 보안이 요구"

ex) SSL VPN

4. VPN 운영형태에 따른 종류

- CPE VPN (Customer Premise Equpment based VPN)

- 기업이 본사와 지사 간에 자사의 장비를 설치하고 VPN을 구성하여 운영 - PP VPN (Provider Provisioned) VPN

- ISP 사업자가 네트워크 기반으로 VPN을 제공 운영

5. VPN 구현에 따른 분류

- 방화벽형 VPN

- 라우터형 VPN

- 서버형 VPN

- 전용 시스템형 VPN

5-1 방화벽형 VPN

- 방화벽에 암호화 기술과 터널링으로 대표되는 VPN의 기능을 추가하여 구성

- 모든 패킷의 검사는 물론 필요시 암호화, 복호화와 패킷 필터링을 수행하기 때문에 "병목현상"을 초래할 수 있음.

5-2 라우터형 VPN

- 대규모 네트워크에서 사용

- 라우터나 액세스 서버에 VPN의 기능을 추가

- 성능은 라우터의 성능에 의해 좌우

5-3 서버형 VPN

- VPN을 구성하고자 하는 기관의 서버에 다음의 기능을 부가

- 데이터 암호화

- 데이터 복호화

- 사용자 인증 기능 - 해당 서버를 통하여 인증 절차를 거쳐 접속할 수 있도록 구성

5-4 전용 시스템형 VPN

- 보안 유지가 필요한 부분에 인증절차 및 데이터 암호화, 복호화 기능을 수행할 수 있는 별도의 시스템을 두어 VPN을 구성

5-5 IP 보안(IPsec) VPN

- IP 네트워크에서 안전한 정보전송을 위한 네트워크 계층 프로토콜

- IP 계층에서 보안을 진행 (응용계층과는 독립적인 장점)

- IP 보안을 위해서 필드를 추가

- AH (authentication Header)

- ESP (Encapsulation Security Payload) - 가입자 양 종단에서 IP에 대한 "암호화 및 복호화 기술"을 적용

- TCP/IP 기반으로 인터넷 접속만 가능하면 어디서나 VPN 구축이 가능

- 전송모드와 터널모드

5-6 MPLS(Multi-Protocol Label Switching) VPN

- 네트워크 사업자가 MPLS 기능을 가진 스위치를 이용하여 제공

- Label Switching 교환기 사이에서만 구축 가능

- 서로 다른 링크를 통한 보안으로 가입측은 간단함.

- ATM 네트워크의 고속 전달기능을 IP 네트워크와 접목한 연결지향형 기술

- ATM B-ISDN의 프로토콜로 물리 계층, ATM 계층, AAL 계층으로 구성

- 레이블 스위치 라우터(LSR)로 불리는 노드들로 구성

- LSP(Label Switch Path)는 LSR 사이에서 레이블 분배 프로토콜을 통하여 설정

- QoS를 지원하도록 LSP 설정이 가능

VLAN

- Virtual LAN = 가상 랜

- 가상 = 논리적

- LAN

- 기업이나 기관의 구내 데이터 통신 네트워크

- 동일 건물, 동일 캠퍼스, 동일 사무실에 구축된 사설 데이터 통신 네트워크 - 기업이나 기관의 업무 다양화로 인한 변화

-> 동일 기업이나 기관의 구내 네트워크인 LAN 부서 간의 정보보안의 필요성 제기

ex) 임원실과 일반 업무부서, 인사 담당 부서 간에는 상호 간에 정보를 보완할 필요가 있음. - 따라서, 동일한 LAN 환경에서 부서 간의 정보보안을 유지하고 네트워크 자원을 효율적으로 활용하고자 등장

- 가상 LAN에서는 동일한 LAN 환경에서 기업이나 기관의 필요에 따라 몇 개의 서브 그룹으로 가입자를 "논리적"으로 구분한 LAN

VLAN의 목적

- 다수의 서브 "방송 도메인"으로 구분하여 불필요한 트래픽을 줄여 대역폭의 활용을 증대

- LAN에서 서브 그룹 간의 보안기능을 강화

- 서로 떨어져 있는(다른 건물 등) 유사업무 부서 간의 물리적인 제약을 해소

- 사용자가 다른 곳으로 이동해도 접속만 하여 사용하기 때문에 관리가 편이함.

대역폭 - VLAN 미 구축 시 / 구축시

- 하나의 LAN 세그먼트(Segment)에 연결된 단말의 개수가 많아질수록 망 성능의 저하현상 발생(Broadcast Traffic의 증가)

- 하나의 LAN 세그먼트에 연결된 "모든 단말이 동일 네트워크로 상호 보안기능이 없음"

- 각 VLAN 내에서만 전파되므로 전체의 "대역폭이 그만큼 절약되어 더 효율적"

- 각 VLAN 내에서만 전파되므로 다른 VLAN과는 정보의 보안성이 유지

VLAN 핵심 기술

- 하나의 스위치의 여러 포트들을 복수 개의 논리적인 LAN 세그먼트로 나누어 그룹화 시키는 기술

- -> 각 VLAN을 별도의 Broadcast Domain(방송 도메인)으로 구분

- -> IEEE 802, 1Q Trunk(스위치와 스위치를 연결, 다중화해서 교환기와 교환기사이의 연결) 프로토콜

1. 스위치 포트 기반 VLAN

- 스위치 포트별로 VLAN 번호를 할당

ex) 포트 1, 2, 4 는 VLNA 1할당 / 포트 3은 VLAN 2 할당 - 장점 : 구성이 용이, 초기의 VLAN들은 이 구성만을 지원

- 단점 : 사용자가 할당된 포트로부터 다른 장소로 이동하였을 경우 관리자는 VLAN을 다시 구성해야 함.

2. MAC (Medium Access Control) 주소 기반 VLAN

- VLNA에 접속되는 단말의 MAC 주소를 기반으로 하여 구성

- 스위치는 각각의 VLAN에 포함된 MAC 주소의 정보를 유지

- MAC 주소는 단말의 네트워크 카드에 존재하는 고유번호이므로, 단말이 연결된 포트가 변경 되어도 동일한 VLAN의 멤버로써 존재!

- 장점 : 모든 NIC는 고유의 MAC주소를 가짐 // PC나 노트북을 이동하여도 스위치는 원래의 VLAN 설정 유지!

- 단점 : 사용하는 단말의 MAC 주소를 직접 알고 있어야 함 / 단말의 NIC를 교환할 경우 스위치 VLAN 다시 구성!

3. 프로토콜 기반 VLAN

- 2개 이상의 프로토콜을 사용하며 각각 프로토콜 별로 서로 다른 VLAN을 구성!

4. IP 주소 기반 VLAN (가장 많이 사용)

- IP 주소는 각 단말 마다 "서로 다르게 할당"하기 때문에 IP 주소를 중심으로 VLAN을 구성

- 장점 : 응용 프로그램 별로 VLAN의 구성 효과 존재 // 어디에 있던지 자신의 동일한 VLAN 사용! // 가장 쉬움

- 단점 : 네트워크 관리자는 각 단말의 IP 주소를 알아야 함!

5. 다중 VLAN

- VLNA의 구성을 혼합하여 사용

ex) MAC 주소 기반과 포트기반의 VLAN을 동시에 사용할 경우!

6. IEEE 802.1Q Trunk

VPN과 VLAN의 차이점

- 가상 사설 네트워크 (멀리 떨어진) / 가상 구내 네트워크 (동일한 LAN 환경)

Inter VLAN 라우팅

- VLAN은 여러 대의 스위치를 걸쳐서 구성이 가능하기 때문에 같은 VLAN 간에는 스위치를 건너서도 통신이 가능.

- 동일한 스위치에 여러 개의 VLAN을 구축해도 VLAN ID가 다른 VLAN간에는 통신이 이루어지지 않음.

- VLAN 간의 통신을 위해서는 라우터를 사용!

트렁크

- 스위치와 스위치 간을 연결하는 회선

- 트렁크를 통해서 여러 VLAN의 트래픽이 전달

- IEEE802.1Q는 표준 트렁크 연결 방식

액세스 링크

- 사용자 단말과 스위치 간을 연결하는 회선

VTP 프로토콜

- 스위치들 간에 VLAN 정보를 서로 주고 받아 각각의 VLAN 정보를 "항상 일치" 시켜주기 위한 프로토콜

- 여러 대의 스위치가 있을 때 유용하게 사용

- 관리자는 VTP를 이용하여 여러 대의 스위치에 일관된 정책을 쉽게 적용할 수 있음.

- VTP는 시스코만의 독자적인 프로토콜 이름으로, VTP를 이용하여 관리자는 VLAN을 추가, 삭제, 변경 할 수 있음.

- 모든 스위치에 대하여 일관된 VLAN 환경 설정 가능!

- 이더넷과 ATM LAN 등 혼합 네트워크에서 VLAN이 트렁크 될 수 있음.

- 정확한 트랙킹과 모니터링

- VLAN의 추가와 삭제를 모든 스위치에서 동적으로 제공!

- VTP 서버모드 / 클라이언트 모드 / 트랜스 패런트 모드

반응형

LIST

'기초 물방울 > 네트워크' 카테고리의 다른 글

| RFID, NFC, VoIP, 스마트 그리드 네트워크(수업) #13 (0) | 2022.07.03 |

|---|---|

| 암호화, 복호화, 네트워크보안기술 (수업) #12 (0) | 2022.07.03 |

| IPsec, SSL, SSH, 네트워크보안장비(수업) #10 (0) | 2022.07.03 |

| SLIP, HDLC, PPP, 무선인터넷 (수업) #9 (0) | 2022.07.02 |

| Telnet, FTP, SMTP, IMAP, SNMP (수업) #8 (0) | 2022.07.02 |