반응형

SMALL

IPsec

- 인터넷 IP 패킷을 암호화한 것

- IP + Security

- 인터넷 TCP/IP 기반의 프로토콜

- IPv4 에서는 선택

- IPv6 에서는 필수(default)

- 네트워크 계층에서 보안을 제공하기 때문에 응용 프로그램과 독립됨

- IPsec VPN(IPsec Virtual Private Network) 등의 다양한 응용이 가능함.

- IP보안을 통한 터널링 기술

- 데이터 송신자 인증

- 데이터 무결성 및 기밀성 보장

- 재생공격 보호 : 제 3자가 데이터를 가로채어 분석한 후, 그 정보를 이용해 불법 침입하는 것을 방지

- 네트워크에서 안전한 정보 전송을 보장

- 양단은 SA 교환으로 IPsec에 필요한 제반사항을 협상

IPsec 구조

- 전송모드 : IP 헤더는 그대로 두고 페이로드만 암호화하여 전송

- 터널 모드 : 현재 IP를 새로운 IP 패킷으로 암호화하여 전송

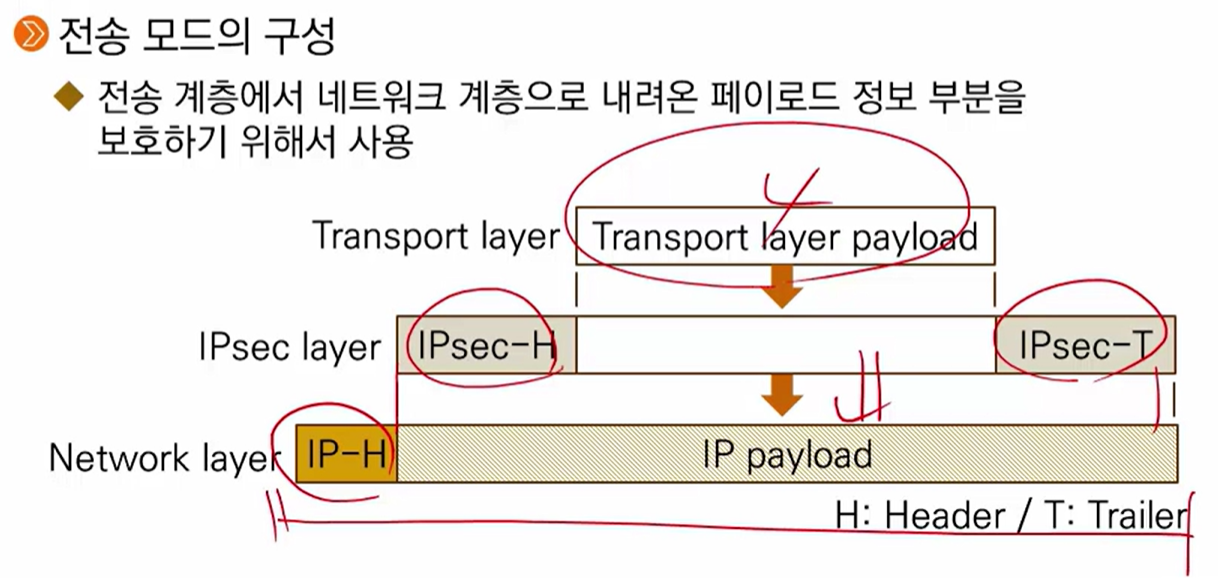

전송 모드

- IP 헤더와 IP 페이로드 사이에 "인증헤더(AH/ESP)"를 삽입하여 암호화하여 전송

- IP 페이로드만 암호화

- 호스트와 호스트 간의 보호가 필요할 때 사용!

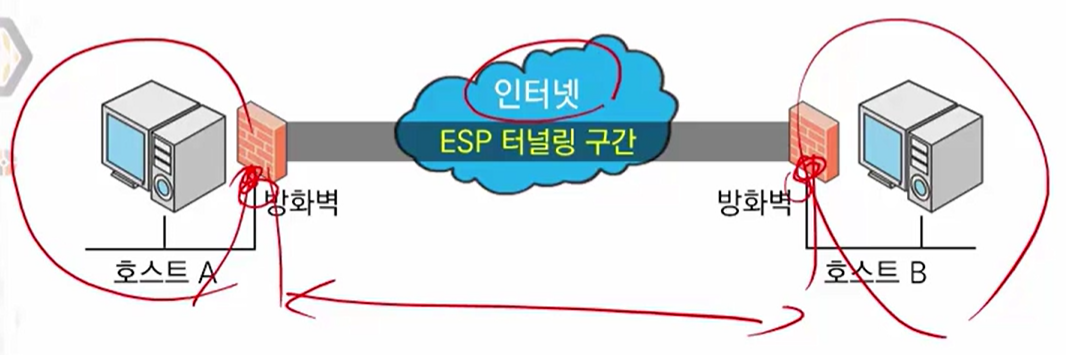

터널 모드

- 현재의 IP 헤더 및 IP 페이로드를 새로운 IP 헤더와 AH/ESP 헤더로 캡슐화하여 전송

- 현재의 IP 패킷 전체(헤더와 페이로드)를 보호

- 두 개의 라우터 간, 호스트와 라우터 간에 사용

- 실제 주소가 노출되지 않음!

- 호스트가 IPsec을 지원하지 않아도 사용이 가능함 --> 방화벽 부하의 증가 원인

AH (Authentication Header)

- 데이터 원본 암호화, 무결성 : MD5/SHA 이용

- 재생 공격에 대한 보호 : 순서 번호 삽입

ESP(Encapsulation Security Payload)

IPsec 설정

IPsec 서비스

- 접근제어

- 메시지 무결성

- 개체인증

- 기밀성

- 재전송 공격보호

- 가상 사설망(VPN)을 구축 가능

SSL

- Secure Socket Layer

- TCP/IP 인터넷 환경에서 클라이언트와 서버 간의 전송 계층 간의 보안 기능

- TCP/IP 기반에서 동작

- 웹 서비스의 경우 (ex : https://www.~~ = 소켓 = IP주소 + TCP)

- 인증+기밀성제공 = 키 교환 알고리즘을 규정하고 사용

- 암호화 및 복호화 기능 (클라이언트와 서버 간의 보안 알고리즘)

- 해시 알고리즘 (메시지 무결성 제공)

- 압축 알고리즘

HTTPS(SSL 암호화)

- 데이터는 대칭키(암호를 시키는 키와 암호를 푸는 키가 동일)로 암호화

- 비밀키는 비대칭키(암호를 시키는 키와 암호를 푸는 키가 다름)로 암호화하여 전송

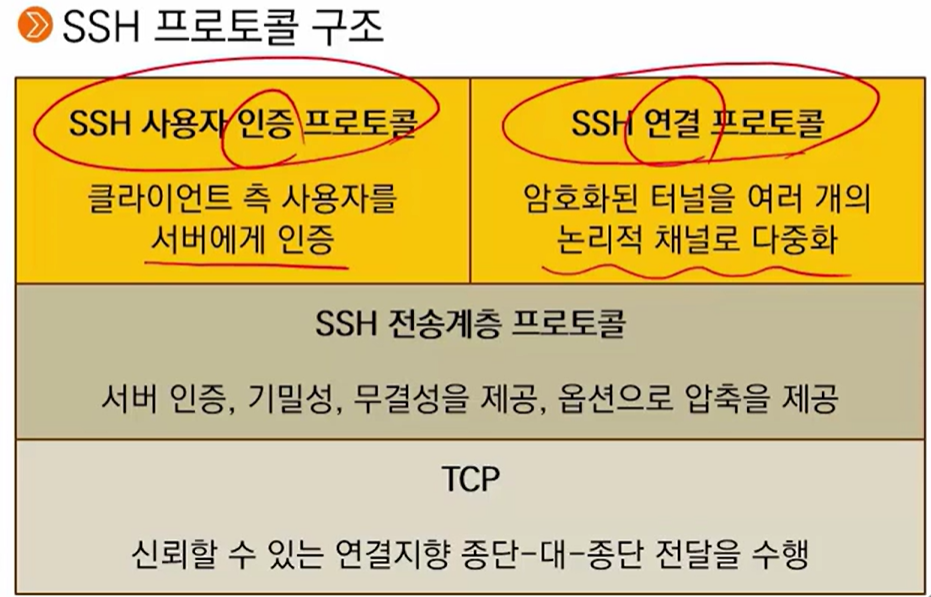

SSH(Secure Shell)

- 안전한 원격접속 기능을 제공

- Rlogin, FTP, Telnet 등 보안을 제공하지 않는 원격접속 프로토콜을 대체

- 스니핑이나 IP 스푸핑 등을 방지

- 클라이언트와 서버의 양방향을 인증 (암호화, 인증기능)

- 공개키 서명 , 패스워드+암호화

방화벽

- 화재발생 시 불길이 다른 곳으로 번지지 않도록 설치해 놓은 화재차단 구조물

- 네트워크에서의 방화벽은 외부 네트워크로부터 신뢰하는 내부 네트워크를 보호하는 시스템

- 기관이나 기업의 출입구에서 "신분증을 확인"하고 내부로 출입을 허가 또는 금지하듯이 지나가는 IP 패킷을 검사하여 차단 또는 허용

- 내부 시스템에 출입하는 "패킷을 검사하여 접근을 차단 또는 허용"

방화벽의 기능

- 접근제어 (Access Control)

- 패킷의 통과 여부에 대한 규칙을 정해두고 접근제어 규칙에 따라 허용 또는 차단.

ex) 패킷 필터링 방식, 프록시 방식 - 로깅(Logging) / 감사(Auditing) 추적

- 허가 또는 거부에 접근에 대한 기록 보관 = 로깅

- 추후 보안 문제 발생 시 감사 추적 가능 = 감사 - 인증(Authentication)

- 메시지인증 :: 메시지에 대한 신뢰성을 확인

- 사용자인증 :: 패스워드를 통한 단순인증부터, OTP, Token을 인증

- 클라이언트 인증 :: 호스트 자체를 인증 - 데이터 암호화

- 송신자 방화벽에서 데이터의 암호화

- 수신자 방화벽에서 데이터의 복호화

- L2 VPN 서비스 가능

방화벽의 한계

- 바이러스를 막을 수는 없음

- 내부 사용자의 공격을 막을 수 없음

- 통과하지 않는 통신은 제어 불가능함

- 새로운 형태의 보안공격은 방어가 어려움

방화벽의 구조

1. NAT (Netwrok Address Translation Table)

- 사설 IP를 설정하여 라우터를 통해 외부 인터넷에서 내부 네트워크로 접속하는 것을 차단

- NAT를 통하여 공인 IP를 사용하는 외부 인터넷과 사설 IP를 사용하는 내부 네트워크를 분리

- 많은 내부 컴퓨터를 외부에 접속하기 위하여 NAPT를 사용

2. 패킷 필터링 (Packet Filtering)

- 패킷의 IP 주소와 포트 번호를 가지고 일정한 규칙을 만들어서 통과와 차단 기능을 수행

- 사용 목적에 맞는 패킷에 미리 규칙을 규정하고 규칙에 따라 통과여부를 결정

3. 프록시 서버 (Proxy Server)

- 네트워크 프로그램의 일종으로 서버와 클라이언트 간에 특정 서비스를 중계해 주는 기능

- 클라이언트 : 필요한 서비스를 프록시 서버에 요청

- 서버 : 외부 네트워크를 내부 네트워크로 연결해주는 중계 기능

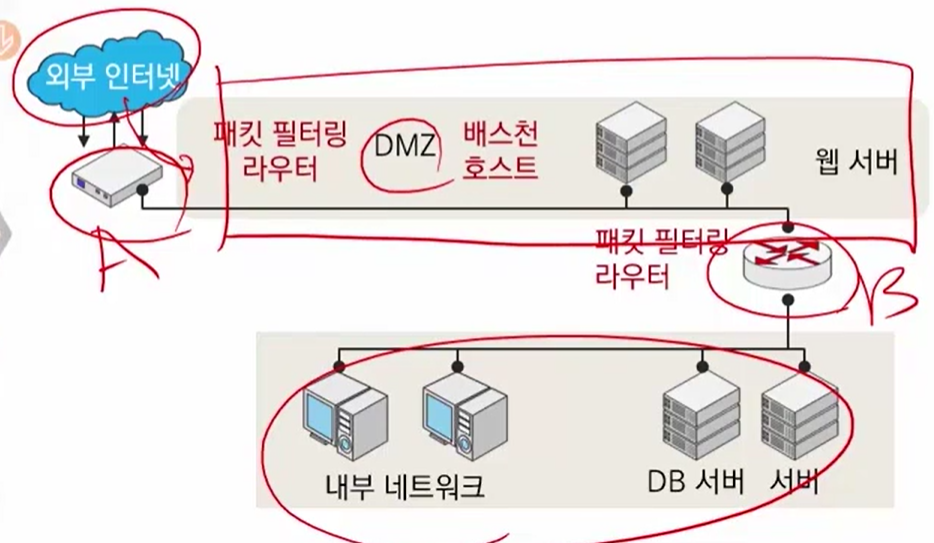

4. 경계 네트워크 (Perimeter Network)

- DMZ 네트워크를 내부/외부 네트워크에 두어서 분리하는 기능

- 외부에서 자주 접속하는 웹 서버 등과 같은 공개 서버들은 경계네트워크에 위치시키고, 보안이 요구되는 정보들이 있는 DB 서버, FTP 서버 등과 같은 시스템들은 내부 네트워크에 설치

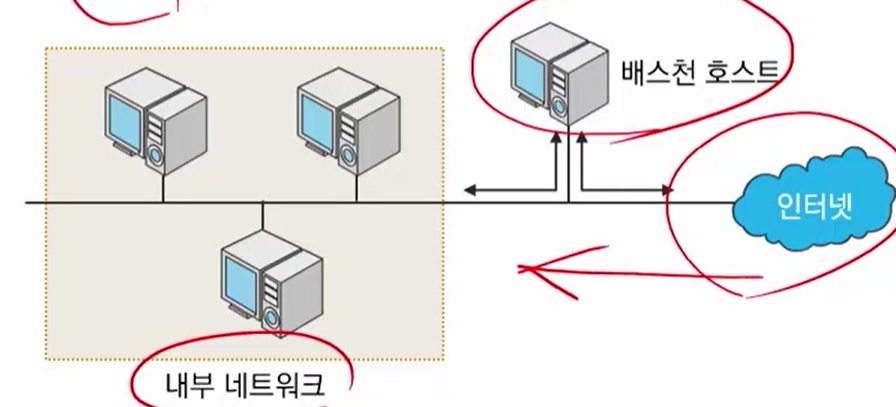

5. 배스천 호스트 (Bastion Host)

- 접근권한을 인증하여 통제

- "성곽 모서리의 둥근 부분" -> 독일어 에서 유래

- 외부 인터넷으로부터 접속에 대한 일차적인 연결을 제어

- 웹 서비스, FTP 서비스에서 대한 프록시 역할

- "인증, 강력한 로깅과 모니터링 기능"

6. TCP/IP 프로토콜 계층과 방화벽

- 패킷 필터링 방화벽

- 네트워크 계층과 전송 계층에서 동작

- IP 주소 + 전송 포트로 검사 - 프록시 방화벽

- 응용 계층에서 동작

- URL을 통하여 검사

방화벽의 종류

1. 이중 네트워크 호스트 구조 방화벽

- 외부 네트워크와 내부 네트워크 사이에 2개의 인터페이스

- 라우팅 기능이 없는 방화벽을 설치하는 형태

- "완전히 별개의 네트워크로 인식"

- 이중 네트워크 호스트를 반드시 거침!

- 내부와 외부 네트워크 간의 경로는 사실상 하나만 존재

- 네트워크의 모든 패킷을 검사하여 필터링을 해야 하기 때문에 "상당히 높은 시스템의 성능을 요구"

2. 스크린드 호스트 게이트웨이 구조 방화벽

- 패킷 필터링 라우터의 한 포트를 외부 네트워크에 연결하고 다른 포트는 내부 네트워크에 연결한 구조

- 패킷 필터링 라우터와 배스천 호스트만 통과하면 해당 네트워크의 모든 호스트 및 서버에 쉽게 접근이 가능하여 "보안에 취약함"

3. 스크린드 서브넷 구조 방화벽

- 외부네트워크와 내부네트워크사이에 "경계 네트워크를 둠"

- 패킷 필터링 라우터와 배스천 호스트로 구성

- 해커는 "두 개의 라우터와 배스천 호스트를 통과해야만 내부 네트워크로 접근" 가능

침입탐지시스템

- 이미 내부 네트워크로 들어온 뒤 내부에서 진행되는 "칩입자의 위해 행위(바이러스)를 탐지"

- 데이터수집 / 필터링 및 축약 / 침입탐지 / 책임 추적성과 대응

네트워크기반 탐지시스템(NIDS)

- 네트워크 패킷을 분석대상으로 탐지

- 스니핑(Sniffing -> 엿듣는것) 기술을 적용

- 설치된 호스트에 관계없이 패킷을 분석

- 장점 : 하나의 시스템을 여러 개의 호스트로 보호, 개별호스트에 대하여 이루어지는 공격들의 연관관계 탐지 용이!

- 단점 : HIDS에 비하여 탐지의 정확도는 낮음!

호스트기반 탐지시스템(HIDS)

- 침입타밎에 사용할 수 있는 분석대상이 다양함

- 특정 호스트로써 "상대적으로 정확한 탐지가 가능함"

- 즉각대응 가능, 하나의 호스트만을 대상으로 하는 탐지의 한계를 극복하고자 "멀티 호스트기반"의 침입탐지방법

오용탐지 (Misuse Detection)

- 서명 기반(Signature Base), 지식 기반(Knowledge Base)으로 "이미 발견되어 정립된 공격패턴을 미리 입력"해 두고 거기에 해당하는 패턴을 탐지했을 때 알려주는 것.

- 상태 변이에 따른 탐지 방법 : 각각의 상태에 따른 공격을 분석, 추론 엔진을 활용하여 시스템 부하를 줄일 수 있음.

- 단점 : 알려진 공격 이외에는 탐지 X , 대량의 데이터 분석에 부적합, 공격을 어떤 순서로 실시했는지 정보 얻기 힘듦

비정상 탐지 기법 (Anomaly Detection)

- 행동(Behavior)이나 통계적 검출(Statistical Detection) 방법

- 정상적이고 평균적인 상태를 기준으로 하여, 이에 상대적으로 급격한 변화를 일으키거나 확률이 낮은 일이 발생할 경우 침입 탐지를 알리는것

책임추적성과 대응

- 기본적으로 침입을 발견하면 관리자에게 알려주는 시스템

- 최근에는 침입자의 공격을 역추적하고, 침입자가 네트워크나 시스템을 사용하지 못하도록 하는 기능이 추가!

- 침입탐지시스템이 수행하는 능동적 기능

- 공격자로 확인된 연결에 TCP Reset 패킷으로 연결 차단

- 공격자의 IP 주소, 사이트를 확인 후 방화벽으로 차단

- 공격 포트를 확인하여 라우터나 방화벽으로 차단

- 방화벽과 침입탐지시스템이 연동하여 바이러스를 차단

반응형

LIST

'기초 물방울 > 네트워크' 카테고리의 다른 글

| 암호화, 복호화, 네트워크보안기술 (수업) #12 (0) | 2022.07.03 |

|---|---|

| VPN, VLAN, VTP, Trunk (수업) #11 (0) | 2022.07.03 |

| SLIP, HDLC, PPP, 무선인터넷 (수업) #9 (0) | 2022.07.02 |

| Telnet, FTP, SMTP, IMAP, SNMP (수업) #8 (0) | 2022.07.02 |

| 주소변환, DNS, DHCP (수업) #7 (1) | 2022.07.01 |